СМС-спам и Android-троянцы в Южной Корее: обзор за 1-й квартал 2014 года от компании «Доктор Веб»

В последние несколько лет количество разнообразных Android-троянцев неуклонно росло, при этом география их применения продолжала расширяться. Не остались в стороне от атак злоумышленников и пользователи из Южной Кореи, где в настоящее время одним из популярных каналов распространения вредоносных приложений для ОС Android является СМС-спам. Компания «Доктор Веб» представляет обзор подобных атак, а также применяемых в них троянцев, за первые три месяца 2014 года.

Общие сведения

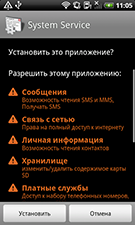

Согласно полученной специалистами компании «Доктор Веб» статистике, в 1-м квартале 2014 года было зафиксировано 430 случаев распространения среди южнокорейских пользователей нежелательных СМС-сообщений, содержащих ссылку на загрузку вредоносной программы. Для сравнения, в 4-м квартале 2013 года было выявлено 338 подобных рассылок. Таким образом, общее количество совершенных попыток заражения мобильных Android-устройств при помощи СМС-спама в Южной Корее за последние три месяца выросло на 27,22 %. И если в начале текущего года наблюдался определенный спад интенсивности таких рассылок с минимальным количеством в феврале, то уже к марту их объем практически снова достиг декабрьского максимума. На графике ниже представлено число зафиксированных за период наблюдений спам-рассылок.

Зафиксированные случаи распространения нежелательных СМС-сообщений, содержащих ссылку на загрузку вредоносной программы

Особенности спам-сообщений

Весьма интересно выглядит социальная составляющая подобных СМС: злоумышленники, стоящие за их рассылкой, используют самую разнообразную тематику для того, чтобы привлечь внимание потенциальных жертв и увеличить шанс на успешную установку ими вредоносных программ. Так, наиболее популярными стали сообщения, якобы связанные с уголовно-правовой сферой и различными нарушениями закона (например, уведомления о превышении скорости, незаконных интернет-загрузках, судебных постановлениях, полицейских отчетах, запросах из прокуратуры и т. п.), а также поддельные уведомления о статусе почтовых отправлений. На их долю пришлось 36,05 % и 31,86 % спам-рассылок соответственно. Далее расположились сообщения об организации мероприятий по гражданской обороне 11,63 %, сообщения свадебной тематики 10,23 %, уведомления о попавших в больницу родственниках или произошедших с ними несчастных случаях 2,56 %, а также поддельные СМС от операторов связи 2,32 % и кредитных организаций 1,17 %

Тематика нежелательных СМС-сообщений, применявшихся при распространении вредоносных программ

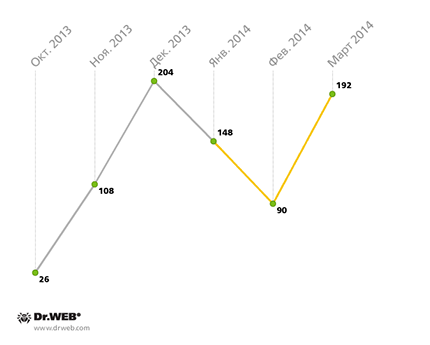

В 73,26% случаев указываемый в СМС-сообщениях адрес веб-сайта, с которого происходила загрузка вредоносного приложения, маскировался при помощи специализированных сервисов по созданию коротких ссылок. Такой прием позволяет не только скрыть искомый веб-ресурс, на котором размещен троянец, но и сделать сообщения более компактными и легче воспринимаемыми потенциальной жертвой. В общей сложности злоумышленники задействовали 42 подобных онлайн-службы, при этом самыми востребованными среди них стали goo.gl, me2.do, dwz.cn, ka.do и bye.im.

Наиболее популярные сервисы по сокращению ссылок, используемые злоумышленниками

Если же говорить об интернет-площадках, которые использовались в качестве хостинга для распространяемых вредоносных программ, то для этих целей киберпреступники применяли как собственные сайты, так и легитимные интернет-ресурсы, такие как облачные файловые хранилища, блог-платформы и пр. В то же время на протяжении прошедших трех месяцев наблюдалось заметное сокращение числа мошеннических веб-порталов и одновременное увеличение объемов использования законных онлайн-сервисов.

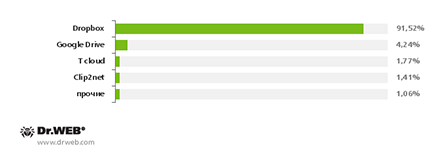

Онлайн-ресурсы, используемые киберпреступниками для размещения вредоносных приложений. Данные за 1-й квартал 2014 года.

Наибольшей популярностью у злоумышленников пользовались такие облачные файловые хранилища как Dropbox, Google Drive, Clip2net и T cloud, при этом на долю первого пришлась большая часть внимания киберпреступников – 91,51%, тогда как доля его ближайших конкурентов в данном случае в сумме составила лишь 7,42%.

Облачные сервисы хранения данных, задействованные в распространении вредоносных приложений для ОС Android

Информация о вредоносных приложениях

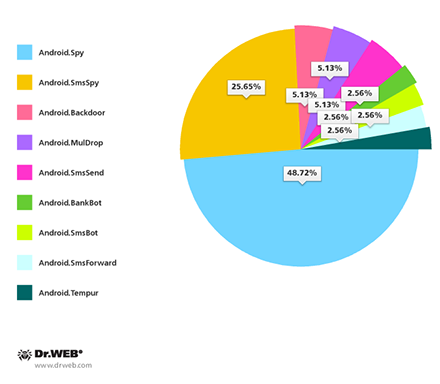

В общей сложности среди распространяемых Android-троянцев специалисты компании «Доктор Веб» зафиксировали 9 различных семейств вредоносных приложений. Ими оказались Android.Backdoor, Android.MulDrop, Android.SmsBot, Android.BankBot, Android.SmsForward, Android.SmsSend, Android.SmsSpy, Android.Spy, а также Android.Tempur. Процентное распределение каждого семейства в зависимости от обнаруженного числа его представителей продемонстрировано на диаграмме ниже.

Зафиксированные семейства Android-троянцев

Как видно из данной диаграммы, самыми многочисленными из обнаруженных в 1-м квартале вредоносных программ стали троянцы семейства Android.Spy 19 представителей или 48,72 % от всех троянцев, а также Android.SmsSpy (10 представителей или 25,65 %, являющиеся широко распространенной в настоящее время угрозой и нацеленные на кражу разнообразных конфиденциальных сведений пользователей. Одной из главных их функций является перехват входящих СМС-сообщений, в которых может содержаться информация о банковских операциях, одноразовые mTAN-коды, личная переписка и прочие ценные сведения, доступ к которым способен принести злоумышленникам финансовую или иную выгоду. Кроме того, многие версии этих троянцев также осуществляют кражу email-адресов, контактов из телефонной книги, а некоторые способны имитировать легальные банковские приложения с целью завладеть аутентификационными данными клиентов кредитных организаций.

Намного меньшие цифры наблюдались в случае остальных семейств. Так, на долю Android.Backdoor, Android.MulDrop и Android.SmsSend пришлось по 2 представителя каждого семейства или по 5,13% от общего числа всех зафиксированных троянцев, а на долю Android.BankBot, Android.SmsBot, Android.SmsForward и Android.Tempur и того меньше – по 1 представителю или по 2,56% от общего количества найденных вредоносных программ.

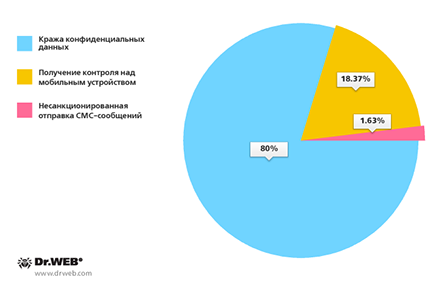

В целом же, учитывая специфику функционала всех обнаруженных троянских приложений, можно заключить, что подавляющее число атак на южнокорейских пользователей 80 % совершалось с целью похищения у них конфиденциальных сведений, в то время как гораздо меньшее их количество было продиктовано иными мотивами киберпреступников, такими как получение контроля над зараженным мобильным устройством 18,37 % или выполнение несанкционированной отправки СМС-сообщений 1,63 %

Основные цели, преследуемые при атаках на пользователей

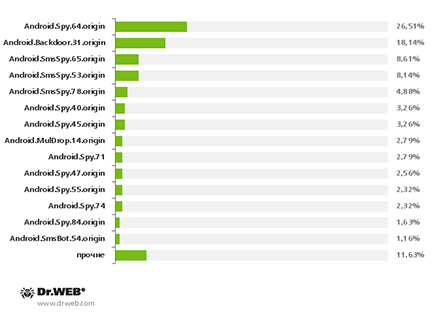

Если же рассматривать количественный объем обнаружения конкретных модификаций троянцев, то распределение будет выглядеть следующим образом:

Самые распространенные вредоносные программы

Наиболее интересные из зафиксированных угроз

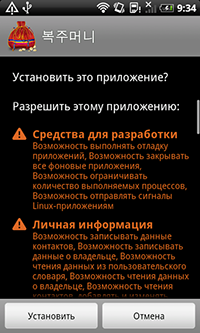

Бэкдор Android.Backdoor.53.origin. Распространялся злоумышленниками в модифицированном ими легитимном приложении Webkey (com.webkey v2.09), позволяющем пользователям осуществлять дистанционное управление мобильным устройством. В отличие от оригинала, не имел графического интерфейса и после установки скрывал свое присутствие в системе, удаляя значок с главного экрана. После запуска отправлял на удаленный сервер идентификаторы зараженного устройства, тем самым регистрируя его как успешно инфицированное, после чего злоумышленники могли получить над ним полный контроль, включая доступ ко многим персональным данным пользователей, а также аппаратным функциям.

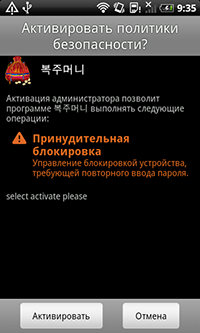

Android.Spy.47.origin (com.google.service v4.2). Троянец-шпион, предназначенный для кражи СМС-сообщений, контактов из телефонной книги, перехвата звонков, отслеживания GPS-координат, а также получения общей информации о мобильном устройстве. Главная особенность – демонстрация постоянного запроса на добавление в список администраторов мобильного устройства и одновременный запрет на доступ к системным настройкам, который не позволял осуществить удаление вредоносной программы. Троянец распространялся под видом системного приложения System Service, а также популярного мессенджера KakaoTalk.

Android.BankBot.2.origin (com.googlesearch v1.0). Вредоносная программа, предназначенная для перехвата СМС-сообщений, а также кражи банковской информации. Выдавалась злоумышленниками за одно из легальных приложений. После запуска троянец создавал два активных сервиса с именами neio32 и InstallService, осуществлявщих вредоносную активность. Троянец проверял наличие ряда установленных банковских приложений от южнокорейских кредитных организаций и мог имитировать их работу с целью похищения конфиденциальных сведений. Кроме того, при обнаружении одного из популярных в Южной Корее антивирусных продуктов Android.BankBot.2.origin пытался удалить его.